بدافزار SharkBot که قبلاً در قالب یک برنامه در فروشگاه Google Play ظاهر شده بود دوباره در فروشگاه گوگل پلی مشاهده شده است که با دور زدن کوکی ها و کد های شناسایی مشتری به برنامه های کریپتو و بانکی دسترسی پیدا می کند. خانواده بدافزار SharkBot اولین بار در اکتبر ماه گذشته کشف شد و با روشهای جدیدی برای هک کردن برنامه های کریپتو و بانکی مبتنی بر اندروید کاربران به تکامل خود ادامه داده است.

بدافزار SharkBot در کمین برنامه های کریپتو و بانکی

یک نسخه جدید ارتقا یافته از یک اپلیکیشن که برنامه های کریپتو و بانکی که بدافزار را هدف قرار میدهد، اخیراً در فروشگاه Google Play ظاهر شده است و اکنون قابلیت سرقت کوکیها، ورود به حسابها و دور زدن الزامات اثر انگشت یا احراز هویت دارد.

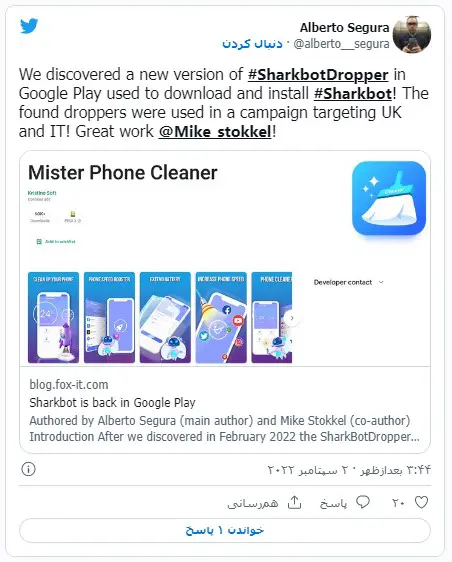

هشداری در مورد نسخه جدید بدافزار توسط تحلیلگر بدافزار آلبرتو سگورا (Alberto Segura) و تحلیلگر اطلاعاتی مایک استوکل (Mike Stokkle) در تاریخ ۲ سپتامبر در حساب های توییتر به اشتراک گذاشته شد. این ۲ نفر همچنین مقاله مشترک خود را در وبلاگ Fox IT به اشتراک گذاشتند.

به گفته سگورا، نسخه جدید این بدافزار در ۲۲ آگوست کشف شد و میتواند حملات همپوشانی انجام دهد، دادهها را از طریق keylogging به سرقت ببرد، پیامهای SMS را رهگیری کند، یا با سوء استفاده از سرویسهای دسترسی، کنترل کامل از راه دور دستگاه میزبان را بدست بگیرد.

نسخه جدید بدافزار در دو برنامه اندروید یافت شد که نام آنها Mister Phone Cleaner و Kylhavy Mobile Security که از آن زمان به ترتیب ۵۰۰۰۰ و ۱۰۰۰۰ بار دانلود شده اند.

این دو برنامه در ابتدا توانستند به Play Store راه یابند زیرا بررسی خودکار کد گوگل هیچ کد مخربی را شناسایی نکرد. با این حال، از آن زمان از فروشگاه حذف شده است.

با این وجود، ناظران پیشنهاد دادند که ۶۰۰۰۰ کاربری که این برنامه ها را نصب کرده اند ممکن است همچنان در معرض خطر باشند و باید برنامه ها را به صورت دستی حذف کنند.

همچنین بخوانید ؛ امنیت کیف پول های سخت افزاری

تجزیه و تحلیل ریزبینانه شرکت امنیتی لیفی مستقر در ایتالیا نشان داد که ۲۲ هدف توسط SharkBot شناسایی شده است که شامل پنج صرافی ارزهای دیجیتال و تعدادی بانک بین المللی در ایالات متحده، بریتانیا و ایتالیا می شود.

در مورد نحوه حمله بدافزار، نسخه قبلی بدافزار SharkBot «برای اجرای خودکار نصب بدافزار dropper SharkBot به مجوزهای دسترسی متکی بود.

اما این نسخه جدید از این جهت متفاوت است که از قربانی میخواهد تا بدافزار را بهعنوان یک بهروزرسانی جعلی برای آنتی ویروس نصب کند تا در برابر تهدیدات محافظت شود.

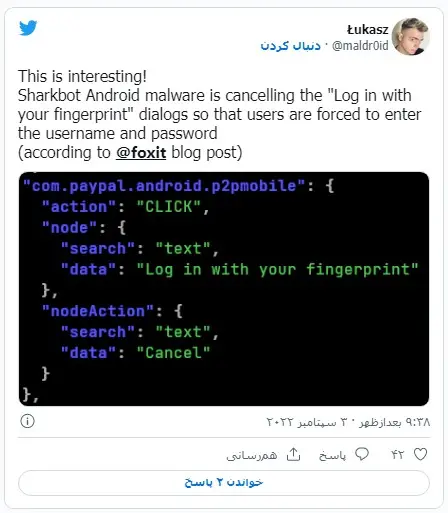

در صورت نصب توسط قربانی، هنگامی که فرد به حساب بانکی یا برنامه های کریپتو خود وارد می شود، SharkBot می تواند کوکی معتبر خود را از طریق دستور logsCookie بگیرد، که اساساً هر روش اثر انگشت یا احراز هویت استفاده شده را دور می زند.